El problema de los metadatos

Cualquiera que haya visto una serie policíaca o de espionaje conoce el escenario: se sigue la pista de un sospechoso no por el contenido de sus mensajes, sino por su actividad telefónica y sus contactos. La información sobre a quién llamó o con quién se comunicó, cuándo lo hizo y con qué frecuencia... todo eso son metadatos. Lo que mucha gente no sabe es que a menudo es mucho más fácil acceder a este tipo de datos y analizarlos que el contenido de la propia comunicación.

¿Qué son los metadatos?

Los metadatos son datos que describen otros datos. Por ejemplo, pueden incluir información sobre cuándo y dónde se tomó una foto o los detalles técnicos de un archivo. Los sitios web, por ejemplo, dependen de los metadatos para que los motores de búsqueda los indexen correctamente. Los metadatos desempeñan un papel importante a la hora de facilitar la gestión de la información digital, pero también pueden exponer detalles sensibles sobre nuestro comportamiento digital.

En el mundo de la mensajería y la comunicación en línea, los metadatos incluyen detalles sobre quién se comunica con quién, cuándo se produce la comunicación y cuántos datos se intercambian. Aunque no revelan el contenido de la comunicación, pueden ser increíblemente reveladores. Saber quién habló con quién y cuándo puede bastar para sacar conclusiones detalladas sobre la vida, la red social y las rutinas diarias de alguien.

¿Cómo se recopilan los metadatos?

Los metadatos se generan automáticamente cuando utilizamos servicios digitales, desde sitios web a aplicaciones de mensajería. En muchos casos, son una parte crucial del funcionamiento de estos sistemas. Por ejemplo, los motores de búsqueda necesitan metadatos para encontrar sitios web, y los servicios de mensajería los utilizan para enrutar y entregar mensajes. Sin embargo, aunque el contenido de los mensajes suele estar protegido por cifrado de extremo a extremo, los metadatos no suelen estarlo.

Esto hace que los metadatos sean vulnerables a la recopilación y el análisis. Un proveedor de servicios -o, en algunos casos, terceros- puede examinar estos datos para obtener información sorprendente sobre el comportamiento de una persona. Por ejemplo, los investigadores han podido analizar metadatos de aplicaciones de mensajería para reconstruir rutinas diarias, como a qué hora se despierta una persona, basándose en cuándo envía su primer mensaje. Los patrones de comunicación también pueden revelar conexiones entre personas, incluso sin tener acceso al contenido real de sus mensajes.

Riesgos de la exposición de metadatos

El problema de los metadatos es que se acumulan por todas partes en el mundo digital, y es difícil evitarlos. El simple uso de una aplicación de mensajería genera metadatos, como la hora y la frecuencia de las comunicaciones. Aunque el contenido del mensaje esté cifrado, los metadatos permanecen expuestos.

En algunos casos, esto puede ser especialmente problemático. Por ejemplo, durante protestas o en situaciones políticamente delicadas, los metadatos pueden revelar no solo quién está comunicando, sino también dónde se encuentra, gracias a la información geográfica vinculada a las direcciones IP. Activar el modo avión o utilizar aplicaciones de mensajería centradas en la privacidad que recopilen menos metadatos puede ayudar a reducir la exposición, pero estas medidas no son suficientes.

¿Cómo podemos proteger nuestros metadatos?

Ya existen varios métodos para reducir la exposición de los metadatos. Por ejemplo Envío selladoUna técnica por la que los mensajes se envían sin revelar la identidad del remitente, como cuando se deja una carta en la oficina de correos sin remitente. Sin embargo, ni siquiera esto resuelve totalmente el problema. Todavía es posible deducir quién se comunica con quién basándose en el tamaño y el tiempo de los intercambios de datos. Si la dirección IP 1 envía un paquete de datos a un servidor y, a continuación, el servidor envía un paquete de datos idéntico a la dirección IP 2, es fácil concluir que IP 1 se está comunicando con IP 2.

Las propias direcciones IP son otra fuente de vulnerabilidad de los metadatos. Pueden revelar no sólo quién se está comunicando, sino también proporcionar pistas sobre la ubicación física de un usuario. Esto puede ser preocupante no sólo para los proveedores de servicios de mensajería, sino también para cualquier tercero que pueda tener acceso a estos datos.

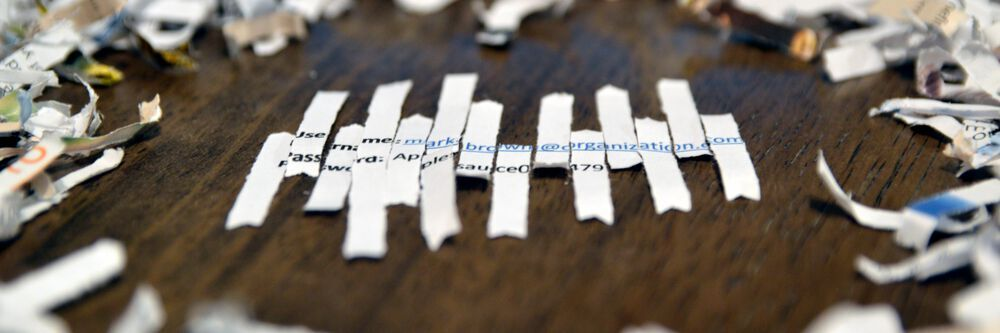

La solución: Destrucción de metadatos

Para una protección de la privacidad realmente sólida, se necesita una solución más avanzada: trituración de metadatos. Este enfoque implica hacer los metadatos completamente irreconocibles mezclándolos en grandes conjuntos de datos anonimizados, a menudo denominados "conjuntos de anonimato". De este modo, ni los proveedores de servicios ni terceros pueden rastrear los patrones de comunicación ni vincular a los remitentes con los destinatarios.

La principal ventaja de la destrucción de metadatos es que ofrece una protección completa de la privacidad. Tanto el contenido de los mensajes como los metadatos se mantienen en privado, por lo que es imposible sacar conclusiones sobre quién se comunica o cuándo. Aunque esta técnica se ha aplicado principalmente a los servicios de mensajería, también tiene aplicaciones potenciales en los sistemas de pago y otras actividades en línea en las que la exposición de metadatos es motivo de preocupación.

A medida que la privacidad se convierte en una preocupación creciente en la era digital actual, la destrucción de metadatos ofrece una solución prometedora a uno de los riesgos más sutiles pero graves asociados a la comunicación en línea.